Aug. 22, 2024

Cybersecurity-Duell: VPN gegen ZTNA – Wer gewinnt?

VPNs (Virtual Private Networks) und ZTNA (Zero Trust Network Access) sind zwei Schlüsseltechnologien, die häufig gegenübergestellt werden. Während VPNs lange Zeit der Standard für sicheren Fernzugriff waren, gewinnt ZTNA zunehmend an Bedeutung. In diesem Artikel beleuchten wir, wie beide Ansätze funktionieren, worin ihre Unterschiede liegen, welche Vor- und Nachteile sie mit sich bringen und welche Lösung am besten zu Ihren Anforderungen passt.

VPNs erklärt: Die Klassiker der Cybersicherheit

VPNs sind eine bewährte Technologie, die es ermöglicht, einen verschlüsselten Tunnel zwischen einem Gerät (z.B. einem Firmenlaptop) und einem VPN-Server respektive, wie Sie vermutlich bereits wissen, ihrem Firmennetzwerk aufzubauen. Dieser Tunnel schützt den Datenverkehr vor unbefugtem Zugriff, während der VPN-Server die Daten entschlüsselt und anden Zielserver weiterleitet. Diese Methode war besonders effektiv, als Unternehmen hauptsächlich auf interne Netzwerke und lokale Rechenzentren setzten. Ein wesentlicher Nachteil herkömmlicher VPN-Clients ist jedoch, dass sie oft umfangreichen Zugriff auf Unternehmensressourcen gewähren, was erhebliche Sicherheitsrisiken mit sich bringt.

Vorteile der Nutzung von VPNs:

- Sicherheit und Datenschutz: Der verschlüsselte Tunnel schützt den Datenverkehr vor Abhörversuchen.

- Anonymität: VPNs verbergen die IP-Adresse des Nutzers und ermöglichen so anonymes Surfen.

- Zugriffskontrolle: VPNs bieten die Möglichkeit, von externen Standorten sicher auf interne Netzwerke zuzugreifen.

Anwendungsfälle:

- Remote-Worker oder Mitarbeiter im Homeoffice, die sicheren Zugriff auf Unternehmensressourcen benötigen.

- Benutzer an verschiedenen geografischen Standorten und Niederlassungen, die auf zentrale Ressourcen zugreifen müssen.

Always-On VPNs: Die nächste Stufe der VPN-Technologie

Always-On VPNs gehen einen Schritt weiter, indem sie automatisch eine verschlüsselte Verbindung herstellen, sobald Ihr Laptop eine Internetverbindung hat. Die Authentifizierung erfolgt in der Regel über Benutzerzertifikate (User Tunnel), die direkt mit dem Active Directory (z.B. Azure AD) verknüpft sind, oder seltener über Gerätezertifikate (Device Tunnel).

Stellen Sie sich vor, Sie arbeiten von zu Hause aus und müssen sich jedes Mal über den VPN-Client anmelden und eine Multi-Faktor-Authentifizierung durchführen. Dieser Prozess kann mühsam und zeitaufwändig sein. Während Always-On VPNs ihr Gerät automatisch verbinden und somit Komfort bieten, bringen sie auch erhebliche Sicherheitsrisiken mit sich. Ein kompromittierter Zugangspunkt kann ungehinderten Zugriff auf das gesamte Netzwerk ermöglichen und so die Anfälligkeit erhöhen.

Herausforderungen bei Always-On VPNs:

- Komplexität der Implementierung: Die Einrichtung und Verwaltung von Always-On VPNs kann kompliziert und zeitaufwändig sein.

- Probleme bei der Passwortzurücksetzung: Die Wiederherstellung von Passwörtern kann im Homeoffice schwierig oder eingeschränkt sein.

- Sicherheitsrisiken: Der umfassende Netzwerkzugriff birgt potenzielle Gefahren und kann im Falle erfolgreicher Angriffe erhebliche Auswirkungen auf das Unternehmen haben.

ZTNA: Die Zukunft der Netzwerkzugangskontrolle

ZTNA basiert auf dem Prinzip „Zero Trust“, bei dem kein Benutzer oder Gerät automatisch als vertrauenswürdig gilt. Stattdessen wird der Zugang erst nach strenger Authentifizierung, Autorisierung und kontinuierlicher Überprüfung gewährt. ZTNA ermöglicht eine granulare Kontrolle darüber, wer auf welche Ressourcen zugreifen darf (Mikrosegmentierung) und minimiert so das Risiko unbefugten Zugriffs.

Vorteile der Nutzung von Zero Trust:

- Erhöhte Sicherheit: Durch kontinuierliche Authentifizierung und Überwachung wird das Sicherheitsniveau gesteigert.

- Zugriff auf private Apps von überall: Dank der ZTNA-Architektur können private Anwendungen sicher und unabhängig vom Netzwerk von überall genutzt werden.

- Granulare Zugriffskontrolle: Nur autorisierte Nutzer erhalten Zugang zu spezifischen Ressourcen.

- Geringere Kosten und Komplexität: Keine Hardware erforderlich, niedrige Betriebskosten, schnelle Implementierung und zügige Integration bei Unternehmensübernahmen.

- Bessere Sichtbarkeit: Nutzeraktivitäten werden umfassend und detailliert überwacht.

Mit ZTNA behalten IT-Administratoren die Kontrolle darüber, welche Mitarbeiter auf welche Anwendungen zugreifen dürfen. Diese Mikrosegmentierung und das Prinzip der geringstmöglichen Rechtevergabe machen ZTNA zu einer sichereren Lösung als VPNs. Selbst wenn ein Angreifer es schafft, ins System einzudringen, bleibt der potenzielle Schaden begrenzt, da der Zugriff auf spezifische Resourcen eingeschränkt ist.

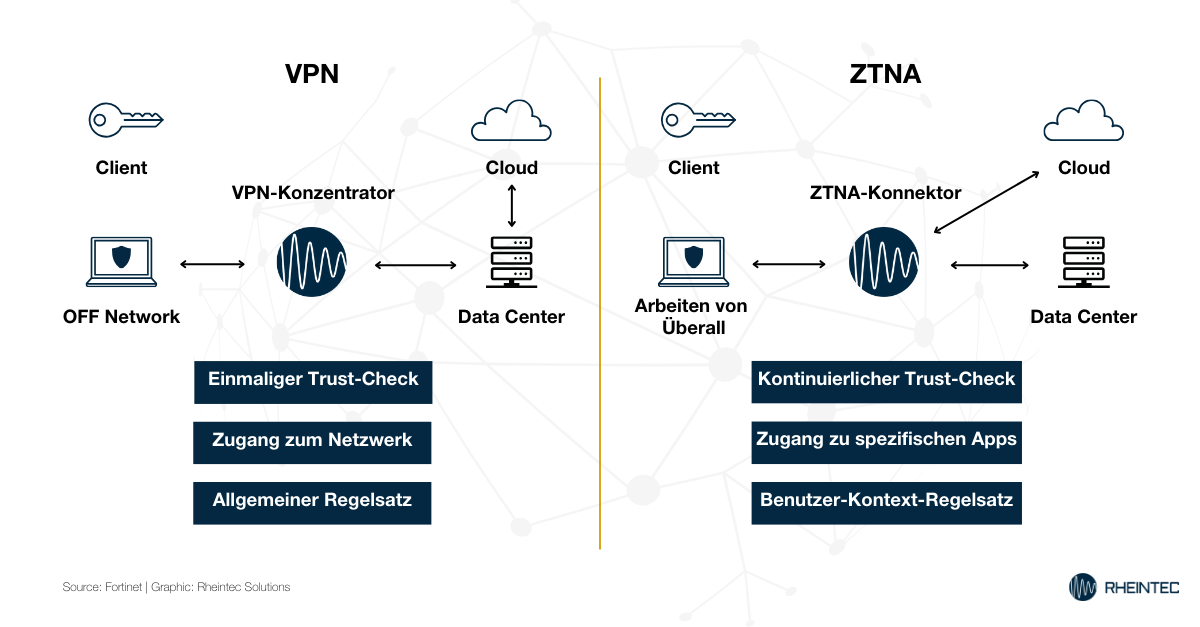

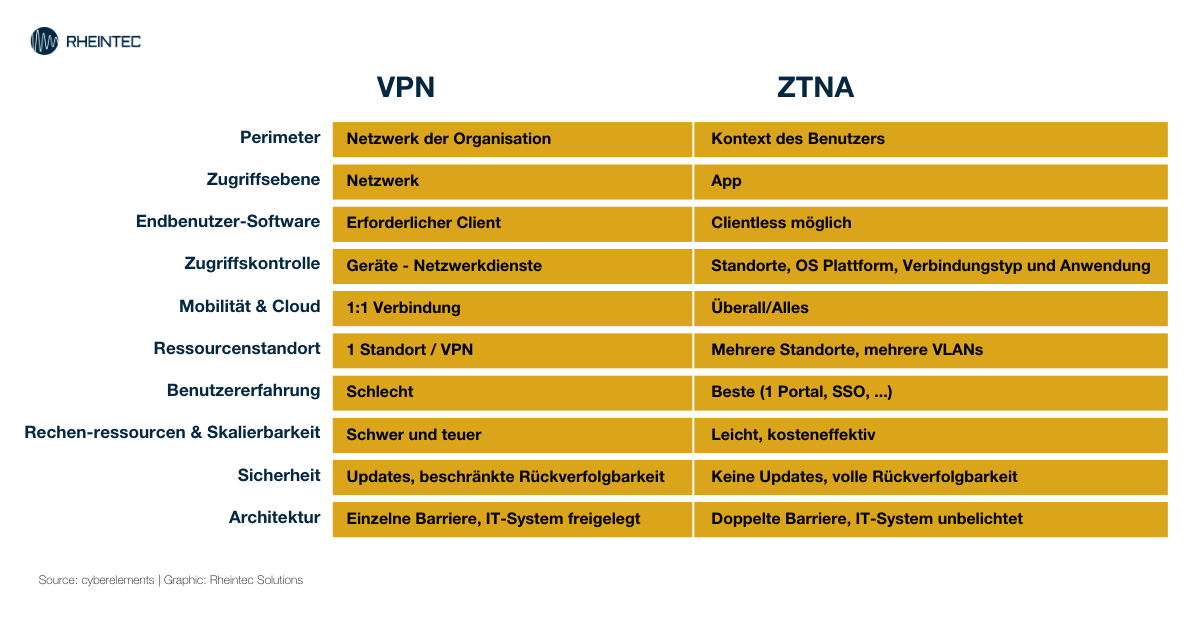

VPN vs. ZTNA: Die Unterschiede im Überblick

Während VPNs direkten Zugriff auf das gesamte Unternehmensnetzwerk ermöglichen, beschränkt ZTNA den Zugriff auf nur die notwendigen Anwendungen und Dienste. ZTNA bietet granulare Zugriffskontrolle mit kontinuierlicher Überwachung sowie kontextabhängiger Authentifizierung, die den Prinzipien von Zero Trust folgt.

ZTNA-Technologien waren ursprünglich nicht dafür ausgelegt, mehrere Netzwerke zu einem Wide Area Network (WAN) zu verbinden. Dies war eine Stärke fortschrittlicher VPN-Lösungen, die es mehreren Standorten ermöglichen, lokale Ressourcen sicher zu teilen. Kürzlich hat sich die ZTNA-Technologie jedoch weiterentwickelt, insbesondere in Bezug auf SD-WAN-Funktionen, die oft als Branch Connectors oder ZTNA Connectors bezeichnet werden. Heutzutage kann ZTNA daher auch im Zusammenhang mit mehreren Netzwerken eingesetzt werden. Darüberhinaus ist es besonders effektiv beim Schutz von cloudbasierten Anwendungen und Ressourcen, die von überall aus zugänglich sein müssen.

Fazit: ZTNA triumphiert im Sicherheitsduell

ZTNA bietet dank seiner fortschrittlichen Sicherheitsfunktionen, granularen Zugriffskontrollen und kontinuierlichen Überwachung eine zukunftssichere Lösung für moderne Sicherheitsanforderungen.Während VPNs in bestimmten Szenarien weiterhin nützlich sein können, ist ZTNA die bessere Wahl, um den Zugriff auf interne Ressourcen einer Organisation, insbesondere in der Cloud, abzusichern.

Rheintec: Ihr Partner für Cybersicherheit

Rheintec ist Ihr verlässlicher Partner für die Implementierung von ZTNA und anderen Cybersecurity-Lösungen. Unser Expertenteambietet umfassende Sicherheitsanalysen, massgeschneiderte Implementierungsstrategien und fortlaufende Unterstützung, um erstklassigen Schutz für Ihre kritischen Daten zu gewährleisten.

Wenn Sie ZTNA nutzen oder Ihre aktuelle Sicherheitslage überprüfen möchten, vereinbaren Sie jetzt einen Termin mit uns.